Wat is Zcash

Wat is Zcash? Een uitgebreide gids. Naarmate cryptocurrencies een grotere acceptatie krijgen en de wereld meer gedecentraliseerd raakt, raakt de privacy van een persoon ernstig aangetast. Dat gebeurt voornamelijk vanwege de manier waarop de meeste cryptocurrencies in de eerste plaats zijn ontworpen.

Klik hier om direct gemakkelijk Zcash te kopen

Het probleem is dat de blockchain werkt als een open grootboek. Elke transactie die een gebruiker heeft uitgevoerd, kan hierin worden bijgehouden. Hoewel dit het doel van het terugdringen van corruptie en kwaadwillige praktijken oplost, compromitteert het volledig zodra privacy.

Is het nodig dat iemand elk deel van zijn leven aan de hele wereld laat zien? Is het verkeerd dat iemand om een beetje privacy vraagt?

Om deze vragen te beantwoorden, zijn er veel munten verschenen die hun gebruikers volledige privacy bieden. De vlagdragers van het privacy-muntgenre zijn: ZCash, Monero en Dash.

Zcash is een gedecentraliseerde peer-to-peer cryptocurrency. Het is gemaakt als een vork van Bitcoin en net als bitcoin heeft het ook een harde limiet van 21 miljoen munten. Maar dat is waar de vergelijking eindigt. In tegenstelling tot bitcoin, biedt Zcash volledige en volledige privacy voor hun gebruikers door het gebruik van een ingenieuze cryptografie.

Laten we dus een kijkje nemen onder de motorkap en kijken wat er achter de schermen gebeurt.

The Origins of ZCash

Zoals we eerder hebben vermeld. Zcash begon als een vork van de bitcoin-blockchain op 28 oktober 2016. Eerder heette het het Zerocoin-protocol voordat het werd omgezet in het Zerocash-systeem en ten slotte Zcash.

Zoals de Zcash Wikipedia-pagina zegt: “Ontwikkeling van protocolverbeteringen en de referentie-implementatie wordt geleid door de Zerocoin Electric Coin Company, in het algemeen aangeduid als Zcash Company.”

De oprichter, CEO en de drijvende kracht achter Zcash is Zooko Wilcox.

Beeldcredits: Z.Cash

Hoe werkt Zcash?

“Zcash is weer een blockchain en cryptografisch geld dat private uitwisselingen (en in grote mate privé-informatie) in een open blockchain mogelijk maakt. Hierdoor kunnen organisaties, kopers en nieuwe applicaties bepalen wie de kans krijgt om de interessante punten van hun uitwisselingen te zien, zelfs bij gebruik van een wereldwijde autorisatie zonder blockchain. “- Zooko Wilcox

Hoe vindt een normale bitcoin-transactie plaats?

Stel dat Alice Bob 1 BTC wil sturen, wat gaat ze doen?

Ze stuurt 1 BTC naar het openbare adres van Bob. De mijnwerkers zetten vervolgens de transactiegegevens in hun blokken en de transactie wordt als voltooid beschouwd.

Dus, hoe verschillen ZCash-transacties van de normale bitcoin-transacties?

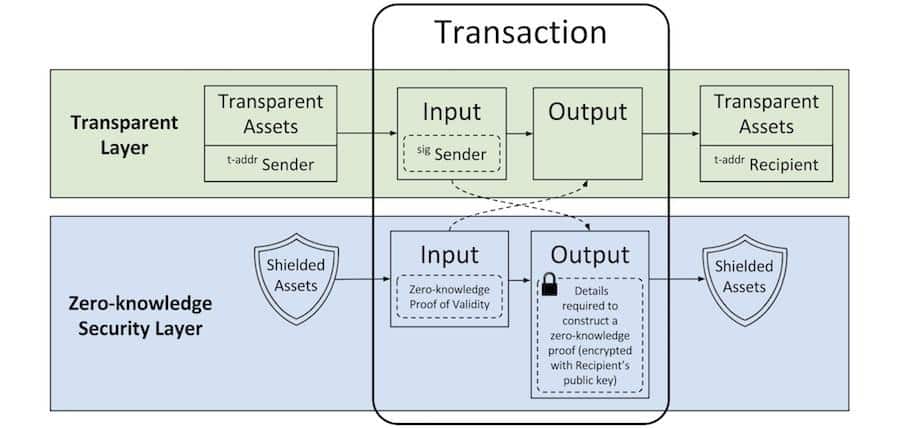

Laten we eerst een afbeelding van een Zcash-transactie bekijken:

Afbeelding: Fossbytes

Wat zegt die afbeelding ons?

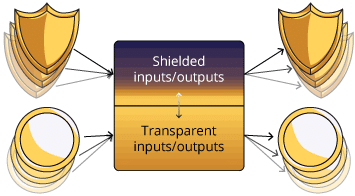

In Zcash kunt u kiezen tussen twee soorten transacties.

U kunt de normale transparante transactie uitvoeren OF u kunt de afgeschermde privé-transactie uitvoeren.

Stel dat Alice 1 Zec naar Bob wil sturen. (Zec = Zcash).

Als Bob het goed vindt om de transactie transparant en open te houden voor de wereld om te zien, dan kan ze hem de Zec sturen naar zijn transparante adres of t-mailadres.

Als hij echter enige privacy wil en niet wil dat de transactiegegevens voor het publiek toegankelijk zijn, kan hij eenvoudig het geld naar zijn afgeschermde adres laten sturen, ook wel “z-addr” genoemd.

Als zowel Alice als Bob hun afgeschermde adressen gebruiken om met elkaar te communiceren, zijn alle details van de transactie privé. Dit omvat de identiteit van Alice, de identiteit van Bob en de details van de transactie zelf.

Beeldcredits: Z.Cash

De reden waarom Z-Cash zo’n hoog niveau van privacy bereikt, is dat van het gebruik van zk-SNARKSof Zero-Knowledge Beknopte niet-interactieve Argumenten van Kennis .

Voordat we verder gaan, is het van cruciaal belang dat we begrijpen wat zero-knowledge proofs en zk-snarks zijn.

Wat zijn Zero-Knowledge-bewijzen?

Zero Knowledge-bewijzen kwamen tot stand in 1980 dankzij het werk van MIT-onderzoekers Shafi Goldwasser, Silvio Micali en Charles Rackoff. Ze werkten aan problemen in verband met interactieve bewijssystemen, waarbij een Prover berichten uitwisselt met een Verifier (meer later op provers en verificateurs) om hen te overtuigen dat ze kennis hebben van een bepaald bewijs zonder te verklaren wat die kennis is.

Voordat ze hun baanbrekende ontdekking deden, waren de meeste bewijssystemen gebaseerd op de ‘degelijkheidseigenschappen’ van het bewakingssysteem. Er werd altijd aangenomen dat de “prover” de kwaadwillende zou kunnen zijn in elk scenario waarin ze de verifier proberen voor de gek te houden. Deze 3 onderzoekers hebben het idee op zijn kop gezet door de moraliteit van de verificateur in vraag te stellen in plaats van de bewijzer. De vraag die zij stelden was, hoe kan iemand zeker weten dat de verificateur de kennis niet zal lekken en dat er ook bezorgdheid is gerezen over de hoeveelheid kennis over de spreuk die de verificateur tijdens het verificatieproces zal leren kennen.

Er zijn verschillende real-world consequenties van dit raadsel en een van de meest bekende heeft te maken met wachtwoordbeveiliging. Stel dat u met een wachtwoord op een website wilt inloggen. Het standaardprotocol is dat de client (u) in zijn wachtwoord zal schrijven en het naar de server zal sturen, waarna de server het wachtwoord zal hashen en gelijk zal stellen aan de hash die ze in hun systeem hebben opgeslagen. Als de waarden overeenkomen, kunt u het systeem invoeren.

Je ziet de enorme fout in dit systeem toch? De server heeft de leesbare versie van uw wachtwoord en uw privacy is overgeleverd aan de server (de verificator in dit scenario). Als de server wordt gehackt of aangevallen, dan is uw wachtwoord bij de kwaadwillende partij en de gevolgen kunnen rampzalig zijn. Om deze scenario’s tegen te gaan, zijn nulkennisproeven absoluut essentieel en is het pad in alle opzichten te doorbreken.

Er zijn twee partijen als het gaat om een zero-knowledge proof (zoals hierboven vermeld), de prover en de verifier. Nulkennis stelt dat een bewijzer aan de verificateur kan bewijzen dat hij een zekere kennis bezit zonder hen te vertellen wat die kennis eigenlijk is

Eigenschappen van een absoluut kennisbewijs

Om een ZKP te laten werken, moet het aan bepaalde parameters voldoen:

- Volledigheid: als de bewering waar is, kan een eerlijke verificateur ervan overtuigd worden door een eerlijke bewering.

- Deugd: als de bewijzer oneerlijk is, kunnen ze de verificateur niet overtuigen van de deugdelijkheid van de verklaring door te liegen.

- Nul-kennis: als de bewering waar is, heeft de verificateur geen idee wat de bewering eigenlijk is.

Dus nu we een basisidee hebben van wat een zero-knowledge proof is, laten we wat voorbeelden ervan bekijken voordat we diep in zk-snarks duiken en de toepassing ervan in de blockchain.

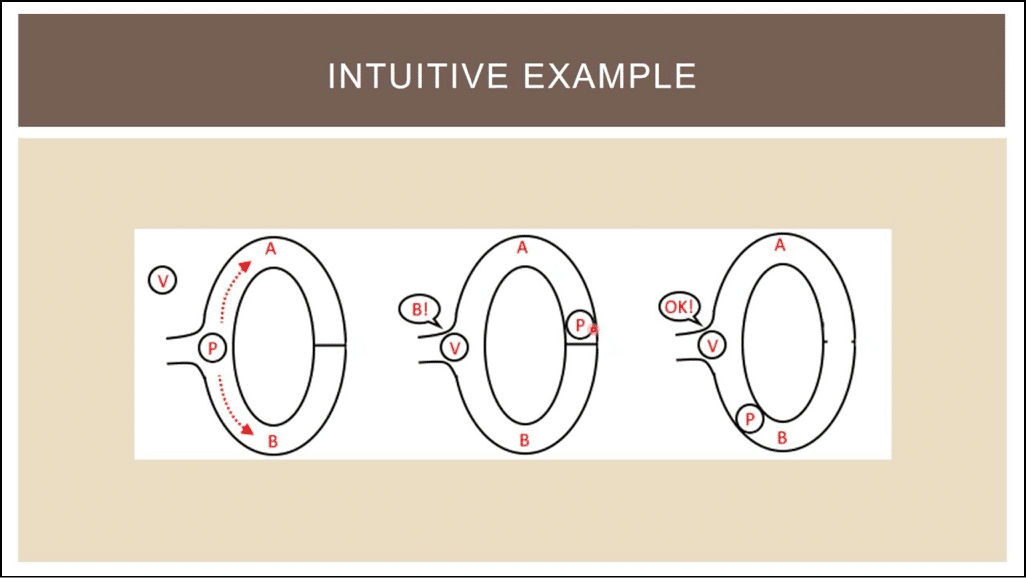

Case # 1 Alibaba’s Cave

In dit voorbeeld zegt de prover (P) aan de verificateur (V) dat zij het wachtwoord van de geheime deur aan de achterkant van de grot kennen en zij willen dit aan de verificateur bewijzen zonder ze het wachtwoord daadwerkelijk te vertellen. Dus dit is hoe het eruit ziet:

Afbeelding tegoed: Scott Twombly (YouTube-kanaal)

De Prover daalt op een van de paden A en B, veronderstelt dat ze in eerste instantie besluiten om door pad A te gaan en de geheime deur aan de achterkant te bereiken. Wanneer ze dat doen, komt de verificator V binnen bij de ingang, zonder te weten welk pad de prover heeft ingenomen en verklaart dat ze de prover vanuit pad B willen zien verschijnen.

In het diagram, zoals je kunt zien, verschijnt de bewijzer inderdaad in pad B. Maar wat als dit stom geluk was? Wat als de prover de toegangscode niet kende en het pad B nam, vastzat aan de deur en met een fortuin vertelde de verificateur dat hij moest verschijnen vanaf pad B, degene waar ze oorspronkelijk toch al waren?

Dus, om de geldigheid te testen, is het experiment meerdere keren gedaan. Als de bewijzer elke keer op het juiste pad kan verschijnen, bewijst het aan de verificateur dat de bewijzer inderdaad het wachtwoord kent, ook al weet de verificator niet wat het wachtwoord eigenlijk is.

Laten we eens kijken hoe de drie eigenschappen van nul kennis zijn voldaan in dit voorbeeld:

- Volledigheid: sinds de bewering waar was, overtuigde de eerlijke bewaarder de eerlijke verificateur.

- Deugd: als de bewijzer oneerlijk was, konden ze de verificateur niet voor de gek houden omdat de test meerdere keren was uitgevoerd. Uiteindelijk moest het geluk van de bewaker opraken.

- Nul-kennis: De verificateur wist nooit wat het wachtwoord was, maar was ervan overtuigd dat de bewijzer het in bezit had.

Geval # 2 Het vinden van Waldo

Weet je nog Waldo? Natuurlijk, dat doet u, u moet het ergens hebben gezien, in het echte leven of online. Voor degenen die niet weten, is Finding Waldo een spel waarbij je “Waldo” moet vinden tussen een zee van mensen. Het is een eenvoudig spel “Spot the guy”. Om je een basisidee te geven, is dit hoe de game eruit ziet:

Image Credit: Youtube (IntoConnection)

En het idee is om Waldo te vinden die er zo uitziet:

Beeldcredits: Pinterest

Het lijkt vrij eenvoudig, toch? Vind deze man tussen de zee van andere mensen die je in de game ziet. Ok, dus waar komt het concept van Zero Knowledge hier binnen? Stel je voor dat er twee mensen Anna en Carl zijn. Anna vertelt Carl dat ze weet waar Wally is, maar ze wil hem niet laten zien waar hij precies is. Dus, hoe kan ze hem bewijzen dat ze Wally heeft gevonden zonder zijn exacte positie te tonen?

Er was een interessant artikel van Naor, Naor en Reingold waarin twee oplossingen met nulkennis voor dit probleem te zien zijn. Er is een “Mid-Tech Solution” en een “Low-Tech Solution”. Laten we ze bespreken.

Mid-Tech oplossing

De reden waarom deze oplossing ‘mid-tech’ is, is omdat onze prover en verifier toegang nodig hebben tot een fotokopiemachine om dit te laten werken. Dus dit is hoe het gaat. Eerst zouden Anna en Carl een fotokopie van het originele spel maken. Dan zal Anna, terwijl ze ervoor zorgt dat Carl niet kijkt, Waldo uit de fotokopie verwijderen en dan de restjes vernietigen. Daarna kan ze de Waldo-uitsparing aan Carl laten zien en bewijzen dat ze wel wist waar Waldo was zonder zijn exacte locatie naar Carl te lokaliseren.

Er zijn problemen met deze oplossing. Hoewel het wel voldoet aan de criteria voor ‘nulkennis’, voldoet het niet aan de criteria voor ‘deugdelijkheid’. Er zijn veel manieren waarop Anna hier had kunnen vals spelen. Ze had vanaf het allereerste begin een willekeurige Waldo-uitsparing bij haar kunnen hebben en het Carl gewoon kunnen laten zien zonder precies te weten waar Waldo was. Dus wat is de oplossing hiervoor?

De oplossing hiervoor is een zorgvuldige en zorgvuldige test. Ten eerste nemen Anna en Carl een fotokopie van het spel. Dan tekent Carl een onderscheidend patroon aan de achterkant van de fotokopie. Daarna zal Carl Anna begeleiden naar een kamer waar ze geïsoleerd zal zijn en geen kans maakt om vals te spelen. Als Anna uitkomt met een knipsel van Waldo, dan kan Carl ervan overtuigd zijn dat ze eigenlijk wist waar Waldo was zonder de oplossing te onthullen. Ze kunnen dit experiment meerdere keren herhalen en Carl kan de verschillende uitsparingen van Waldo vergelijken om nog meer zeker te zijn over de geldigheid van Anna’s bewering.

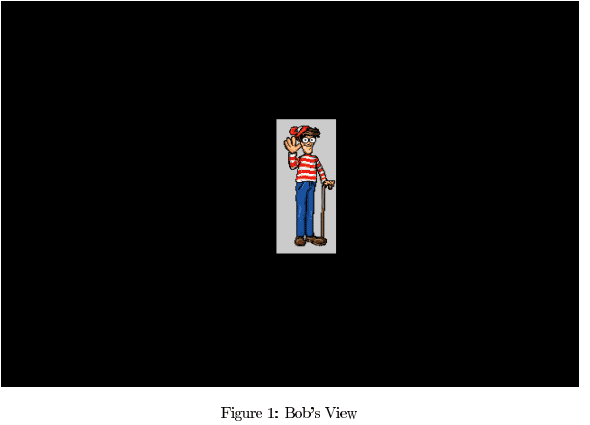

Low-tech oplossing

Deze oplossing vereiste zeer basismateriaal. Het idee is eenvoudig. Koop een groot karton, eentje die twee keer zo groot is als het spel en knip er een kleine rechthoek uit. Als Carl niet kijkt, kan Anna het karton in het spel zo verplaatsen dat de rechthoek direct bovenop Waldo ligt. Nu kan ze Carl vertellen dat hij moet kijken en dit is wat hij zal zien:

Image Credit: Applied Kid Cryptography van Naor, Naor en Reingold

Dus, terwijl Carl een heel idee krijgt van waar Waldo eigenlijk kan zijn, weet hij de exacte locatie niet. Anna heeft daarom aan Carl bewezen dat ze weet waar Waldo is zonder zijn exacte locatie te vinden.

Hoe maak ik zero-knowledge proofs niet-interactief?

Met eerdere nulkennisverificatiesystemen was er één groot probleem. Om het te laten werken, moesten de bewijzer en de verifier tegelijkertijd online zijn. Met andere woorden, het proces was “interactief”. Dit maakte het hele systeem inefficiënt en bijna onmogelijk op te schalen. De verificateurs kunnen onmogelijk tegelijkertijd online zijn en altijd bewijzen? Er moest een systeem zijn om dit efficiënter te maken.

In 1986 bedachten Fiat en Shamir de heuristische Fiat-Shamir en veranderden met succes de interactieve zero-knowledge proof in niet-interactieve zero knowledge proof. Dit hielp het hele protocol werken zonder enige interactie. De procedure erachter is heel eenvoudig.

Dus, om u een voorbeeld te geven, dit is hoe nul kennisproofen vroeger voor Fiat en Shamir werkten. Laten we dit bewijzen met eenvoudige discrete logaritmen.

- Anna wil Carl bewijzen dat ze een waarde x zo kent dat y = g ^ x tot een basis g.

- Anna kiest een willekeurige waarde v uit een reeks waarden Z, en berekent t = g ^ v en stuurt t naar Carl.

- Carl kiest een willekeurige waarde c uit de set Z en stuurt deze naar Anna.

- Anna berekent r = vc * x en geeft r terug aan Carl.

- Carl controleert of t = g ^ r * y ^ c geldt of niet (omdat r = vc * x, y = g ^ x en door eenvoudige substitutie, g ^ (vc * x) * g ^ c * x = g ^ v = t).

- Carl kent de waarde van x niet, door alleen maar te controleren of t = g ^ r * y ^ c hij kan verifiëren dat Anna inderdaad de waarde van x kent.

Hoewel de bovenstaande interactie geen kennis is, is het probleem hiermee dat Anna en Carl online moeten zijn en waarden moeten uitwisselen om te kunnen werken.

Hoe kan Anna Carl bewijzen dat ze iets weet zonder Carl online te zijn? Ze kan dit doen door een eenvoudige cryptografische hash-functie te gebruiken, zoals Fiat en Shamir theoretiseerden.

Laten we kijken hoe het bovenstaande voorbeeld zou werken op een niet-interactieve manier:

- Anna wil Carl bewijzen dat ze een waarde x zo kent dat y = g ^ x tot een basis g.

- Anna kiest een willekeurige waarde v uit een reeks waarden Z en berekent t = g ^ v.

- Anna berekent c = H (g, y, t) waarbij H () een hashfunctie is.

- Anna berekent r = v – c * x.

- Carl of iemand kan dan controleren of t = g ^ r * y ^ c.

Dus, zoals je kunt zien, werden zero knowledge proofs niet-interactief gemaakt. En dit legde de basis voor Zk-Snarks.

Wat is het gebruik van Zk-Snarks?

Zk-Snarks staat voor “Zero-Knowledge Beknopte niet-interactieve Argument of Knowledge”. Het gebruik ervan in moderne blockchain-technologie is immens. Om de toepassing ervan te begrijpen, is het belangrijk om te weten hoe een slim contract werkt. Een slim contract is in feite een escrow van fondsen die wordt geactiveerd zodra een bepaalde functie is voltooid.

Bijv. Anna zet 100 ETH in een slim contract waarmee ze met Carl omgaat. Carl moet een bepaalde taak uitvoeren, waarna Carl de 100 ETH van het slimme contract krijgt.

Dit wordt ingewikkeld wanneer taken die Carl moet uitvoeren, meerlagig en vertrouwelijk zijn. Stel dat je een slim contract hebt afgesloten met Anna. U krijgt alleen de betaling als u A, B en C doet. Wat als u de details van A, B en C niet wilt onthullen omdat ze vertrouwelijk zijn voor uw bedrijf en u niet wilt dat concurrenten weet wat je moet doen?

Wat Zk-Snarks doet, is dat het bewijst dat die stappen in het slimme contract zijn gezet zonder te onthullen wat die stappen in werkelijkheid zijn. Het is erg handig om de privacy van u en uw bedrijf te beschermen. Het kan gewoon een deel van het proces onthullen zonder het hele proces zelf te tonen en te bewijzen dat u eerlijk bent over uw claims.

Hoe werkt een Zk-snark?

Een Zk-Snark bestaat uit 3 algoritmen: G, P en V.

G is een sleutelgenerator neemt een invoer “lambda” (die vertrouwelijk moet worden gehouden en mag onder geen enkele omstandigheid onthuld worden) en een programma C. Het gaat dan verder met het genereren van twee openbaar beschikbare sleutels, een testsleutel pk en een verificatie sleutel vk. Deze sleutels zijn zowel openbaar als beschikbaar voor alle betrokken partijen.

P is de bewaker die 3 items als invoer gaat gebruiken. De testsleutel pk, de willekeurige invoer x, die publiekelijk beschikbaar is, en de privéverklaring waarvan zij de kennis willen bewijzen zonder te onthullen wat het werkelijk is. Laten we die persoonlijke verklaring “w” noemen. Het P-algoritme genereert een proef-prf, zodanig dat: prf = P (pk, x, w).

Het verificatiealgoritme V is in feite een booleaanse variabele. Een Booleaanse variabele heeft slechts twee keuzes, het kan TRUE zijn of het kan FALSE zijn. Dus neemt de verificateur de verificatiesleutel, openbare invoer x en bewijs-prf op als invoer, zoals:

V (vk, x, PRF)

..en geeft als resultaat WAAR als de prover anders correct en onjuist is.

Nu, over de parameter lambda. De waarde van de “Lambda” moet vertrouwelijk worden behandeld, want dan kan iedereen het gebruiken om valse bewijzen te genereren. Deze valse bewijzen retourneren de waarde WAAR, ongeacht of de bewijzer daadwerkelijk kennis heeft van privéverklaring “w” of niet.

Functionaliteit van Zk-Snark

Voor het tonen van de functionaliteit van een Zk-Snark gaan we dezelfde voorbeeldfunctie gebruiken die Christian Lundkvist gebruikte in zijn artikel voor Consensys. Dit is hoe het voorbeeldprogramma eruitziet:

functie C (x, w)

{

terugkeer (sha256 (w) == x);

}

In principe neemt de functie C 2 waarden als invoer, een publieke hash-waarde “x” en de geheime instructie die moet worden geverifieerd “w”. Als de SHA-256-hash-waarde van w gelijk is aan “x”, retourneert de functie WAAR omdat het FALSE retourneert. (SHA-256 is de hash-functie die wordt gebruikt in Bitcoin).

Laten we onze oude vrienden Anna en Carl terughalen voor dit voorbeeld. Anna is de bewaker en Carl de scepticus is de controleur.

Het eerste dat Carl als verificateur moet doen, is het genereren van de test- en verificatiesleutel met behulp van de generator G. Hiervoor moet Carl de willekeurige waarde “lambda” genereren. Zoals hierboven vermeld, moet hij echter super voorzichtig zijn met Lambda, omdat hij Anna niet de waarde ervan kan laten weten om te voorkomen dat ze valse bewijzen maakt.

Hoe dan ook, dit is hoe dat eruit zal zien:

- G (C, lambda) = (pk, vk).

Nu de twee sleutels zijn gegenereerd, moet Anna de geldigheid van de verklaring bewijzen door het bewijs te genereren. Ze gaat het bewijs genereren met behulp van het bewijsalgoritme P. Ze gaat bewijzen dat ze de geheime waarde “w” weet, welke hashes (bij het parseren via SHA-256) om de uitvoer x te geven. Het bewijsalgoritme voor het genereren van bewijs ziet er dus als volgt uit:

- prf = P (pk, x, w).

Nu ze het bewijs ‘prf’ heeft gegenereerd, gaat ze de waarde geven aan Carl die eindelijk het verificatie-algoritme van Zk-Snarks gaat uitvoeren.

Dit is hoe dat eruit zal zien:

- V (vk, x, prf).

Hier is vk de controlerende sleutel en x de bekende hashwaarde en is prf het bewijs dat hij van Anna heeft gekregen. Als dit algoritme WAAR terugkeert, betekent dit dat Anna eerlijk was en dat ze inderdaad de geheime waarde “w” had. Als het FALSE retourneert, betekent dit dat Anna loog over het weten wat “w” is.

Hoe wordt Z-Cash gedolken?

Block mining in Zcash gebeurt via de equihash.

Equihash is een Proof-of-Work-algoritme bedacht door Alex Biryukov en Dmitry Khovratovich. Het is gebaseerd op gegeneraliseerd verjaardagsprobleem.

Een belangrijke reden waarom equihash wordt gebruikt, is mijnen zo onvriendelijk mogelijk te maken. Het probleem met valuta’s zoals Bitcoin is dat de meeste mijnen het mijnbouwspel monopoliseren door veel geld te investeren in ASIC’s om zoveel mogelijk Bitcoin te ontginnen.

Door jouw mijn ASIC-onvriendelijk te maken, zal mijnbouw democratischer en minder gecentraliseerd zijn.

Dit is wat de Zcash-blog te zeggen had over Equihash:

“We denken ook dat het onwaarschijnlijk is dat er grote optimalisaties van Equihash zullen zijn die de mijnwerkers die de optimalisatie kennen een voordeel zullen geven. Dit komt omdat het gegeneraliseerde verjaardagsprobleem wijd bestudeerd is door computerwetenschappers en cryptografen, en Equihash is dicht bij het probleem van de gegeneraliseerde verjaardag. Dat wil zeggen: het lijkt erop dat een succesvolle optimalisatie van Equihash waarschijnlijk ook een optimalisatie is van het gegeneraliseerde verjaardagsprobleem. “

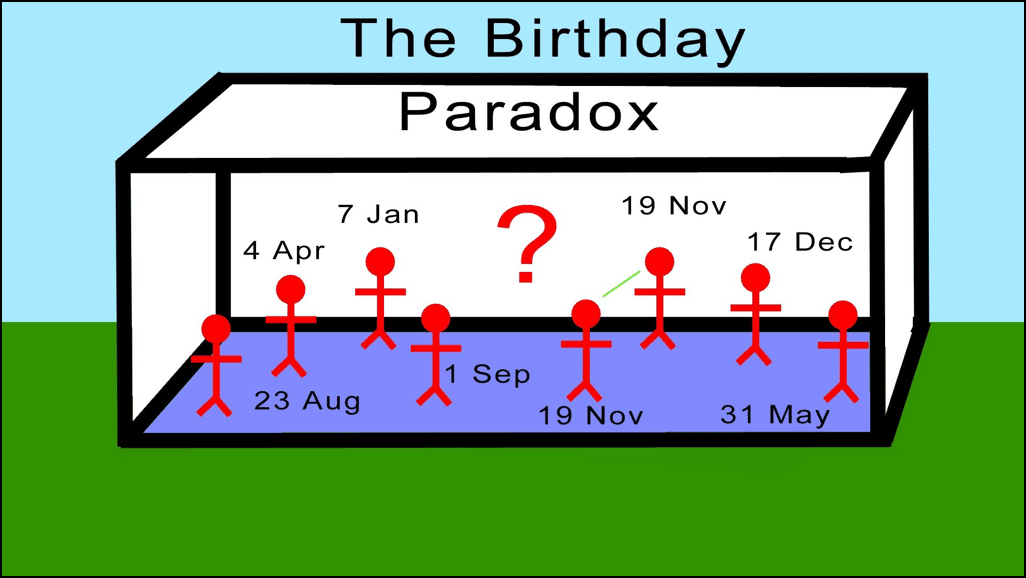

Dus we hebben nu al gehoord over dit “verjaardagsprobleem”, wat is het? Wat is het verjaardagsprobleem of de verjaardagsparadox?

Als je een willekeurige vreemdeling op straat tegenkomt, is de kans heel klein dat jullie allebei dezelfde verjaardag hebben. Sterker nog, in de veronderstelling dat alle dagen van het jaar dezelfde kans op een verjaardag hebben, is de kans dat een andere persoon je verjaardag deelt 1/365, wat een 0,27% is.

Met andere woorden, het is echt laag.

Als je echter 20-30 mensen in een kamer verzamelt, stijgt de kans dat twee mensen precies dezelfde verjaardag delen, astronomisch. Sterker nog, er is een kans van 50-50 voor 2 personen om dezelfde verjaardag te delen in dit scenario!

Waarom gebeurt dat? Het is vanwege een eenvoudige regel in waarschijnlijkheid die als volgt gaat. Stel dat je N verschillende mogelijkheden hebt voor een gebeurtenis, dan heb je vierkantswortel van N willekeurige items nodig om een kans van 50% op een botsing te hebben.

Dus om deze theorie toe te passen voor verjaardagen, heb je 365 verschillende mogelijkheden voor verjaardagen, dus je hebt gewoon Sqrt (365) nodig, dat is ~ 23 ~, willekeurig gekozen mensen voor 50% kans op twee mensen die verjaardagen delen.

Zcash Coin-distributie

Aangezien Zcash een vork van Bitcoin is, zijn er enkele overeenkomsten.

Zcash heeft ook een maximale voorraad van 21 miljoen munten en ze zullen naar verwachting allemaal in 2032 worden gewonnen. Om de vier jaar wordt de blokbeloning gehalveerd om het aanbod onder controle te houden.

In tegenstelling tot de meeste andere munten, werd Zcash echter niet geprexiteerd en werd het ook niet door ICO gefinancierd.

Zcash had een groep gesloten investeerders die toen met $ 1 miljoen financierden om hun ontwikkeling een kickstart te geven. De investeerders werden vervolgens beloofd met een beloning van 10% van het totale aanbod op een incrementele manier gedurende de eerste periode van 4 jaar. Deze beloning wordt “Founder’s Reward” genoemd.

Sommige van deze gesloten investeerders waren opmerkelijke namen zoals Barry Silbert, Erik Voorhes, Roger Ver en Naval Ravikant.

Is Zcash-verordening moeilijk?

Zcash-regelgeving is uiteraard moeilijk vanwege de extra beveiligingsmaatregelen, maar er is een manier voor wetshandhaving om de verordening te controleren wanneer dat nodig is. Dit gebeurt op twee manieren:

- Bekijk sleutel.

- Memo’s.

Elke gebruiker in Zcash heeft zijn eigen “View Key”.

Indien nodig kan de gebruiker zijn kijksleutel delen met iemand anders. De weergavesleutel maakt dan in wezen alle verborgen transacties onzichtbaar. Met de weergavesleutel kan iedereen de transacties van die persoon en het adres van de ontvanger zien.

Zcash-transacties komen ook met een memoveld.

Het memoveld kan extra informatie bevatten die alleen zichtbaar is voor de ontvanger.

Volgens Zooko Wilcox: “Deze memo kan gegevens bevatten tussen financiële instellingen, waar ze wettelijk verplicht zijn om die gegevens mee te sturen.”

Het probleem met de namaak van Zcash

Zcash werd geconfronteerd met een vrij ernstig vervalsingsprobleem dat een directe uitloper was van hun zk-snark programmering.

In Zcash 1.0 vertrouwen de privé-transacties op openbare SNARK-parameters voor het maken en verifiëren van nul-kennisproofen. Voor het genereren van deze SNARK-openbare parameters moet een openbaar / persoonlijk sleutelpaar worden gemaakt en vervolgens de privésleutel worden vernietigd en de openbare sleutel behouden.

Dit is echter waar het lastig wordt.

Als iemand die privésleutel in handen krijgt, kunnen ze valse munten maken!

Dit is meestal geen probleem in een open grootboek zoals bitcoin, waar alle transacties open staan voor de wereld om te zien. In Zcash houdt de privacy iedereen echter tegen om de staat van de munten te controleren.

Dit is hoe Zooko Wilcox de privésleutel of, zoals hij het graag noemt, “giftig afval” -probleem beschrijft:

“We noemen de private sleutel” het giftige afval “, en ons protocol is ontworpen om ervoor te zorgen dat het giftige afval helemaal niet ontstaat. Stelt u zich eens voor dat u een heleboel verschillende chemische bijproducten in uw fabriek hebt, die elk afzonderlijk onschadelijk zijn, maar als u ze allemaal laat mengen, vormen ze een gevaarlijke stof die moeilijk te beheren is. Onze benadering is om de afzonderlijk onschadelijke chemicaliën apart te houden totdat ze worden vernietigd, zodat het giftige afval nooit helemaal ontstaat. ”

Om de kans dat een aanvaller zijn hand op het “giftige afval” zou leggen te verminderen, werd dus een uitgebreide ceremonie uitgevoerd.

De ceremonie

De ceremonie is prachtig gedocumenteerd in de Radiolab-podcast en je kunt hem hier beluisteren .

Het doel van de ceremonie was als volgt:

Maak een veilige multiparty-berekening waarin meerdere mensen elk een “scherf” genereren van het openbare / private sleutelpaar.

Als dat eenmaal is gemaakt, vernietigt elk lid zijn scherf van de privésleutel en komt dan samen om zich bij de scherven van openbare sleutels aan te sluiten om de openbare sleutel te maken.

Dus eigenlijk, als slechts één deelnemer zijn private key shard vernietigt, is het onmogelijk om opnieuw te creëren. Het experiment mislukt alleen als alle deelnemers oneerlijk zijn geweest.

Je moet het verhaal van Morgan Peck uit de eerste hand van de ceremonie lezen. De enorme lengte waarnaar deze mensen gingen om het uit te voeren is buitengewoon lovenswaardig.

Dit is de verklaring van Zooko Wilcox op de onderste regel van de ceremonie:

“We hebben een opmerkelijke prestatie geleverd met betrekking tot cryptografische en infosec-engineering om SNARK-openbare parameters voor Zcash 1.0” Sprout “te genereren. Het algemene ontwerp van deze Ceremonie was gebaseerd op Multi-Party Computation, air-gaps en onuitwisbare evidence trails. Zes verschillende mensen namen elk een deel van de ceremonie. De Multi-Party Computation zorgt ervoor dat, zelfs als alle vijf anderen gecompromitteerd zijn, of in het geheim samenspannen, om het giftige afval te reconstrueren, één enkele Getuige die zich eerlijk gedraagt en zijn scherf van het giftige afval verwijdert, zou voorkomen dat het ooit nog te reconstrueren is . Ondanks de opmerkelijke kracht van deze ceremonie, ben ik van plan om volgend jaar te pleiten voor een belangrijke upgrade van het Zcash-protocol, die naast de huidige preventielaag een detectielaag zal toevoegen. “

Ethereum + Zcash = <3?

Hoffelijkheid van afbeelding: Zcash

Zcash is een cryptogeld door Zerocoin Electic Coin Company van start op 9 e september 2016 en is het eerste voorbeeld van een cryptogeld trouwen met de concepten van blockchain technologie met Zk-Snarks. Het is erop gericht om voor zijn gebruikers volledig veilige en afgeschermde transactieruimten te bieden zonder dat details aan iemand bekend worden gemaakt (zoals hun adressen).

Ethereum wil Zk-Snarks integreren in haar Metropolis-fase en de manier waarop ze dit willen doen, is door een alliantie te sluiten met Zcash, die een wederzijdse uitwisseling van waarde omvat. De hoofdontwikkelaar van Zcash, Zooko Wilcox, gaf een presentatie in DevCon2 in Shanghai, waarin de toekomst van een dergelijke alliantie werd verkend. Volgens hem zijn er 3 manieren waarop Z-Cash en bij uitbreiding zk-snarks kunnen worden geïntegreerd met Ethereum.

De eerste methode heet Baby Zoe (Zoe = Zcash op Ethereum). Het voegt een zk-snark pre-compiler toe aan Ethereum en maakt een mini Zcash smart contract op Ethereum. Het idee is om te zien of het Ethereum-systeem een ZK-snark-geactiveerde DAPP kan maken bovenop zijn blockchain.

De tweede methode is om de Ethereum-berekenbaarheid in de Zcash-blockchain te integreren. Zoals Wilcox zegt is, de grootste troef van Ethereum is de berekenbaarheid en mensen willen zien of ze het kunnen integreren op een zk-snark gebaseerde blockchain zoals Zcash. Kunnen mensen DAPPS maken op een blockchain gemaakt op basis van nul kennisproofs? Dat is iets dat ze wachten om te zien.

Het derde en meest opwindende aspect is Project Alchemy. Dit is in feite de verbinding en de interoperabiliteit van de twee blockchains, zodat men naadloos tussen de twee kan schakelen. De manier waarop Zcash dat wil doen, is door het BTC-relais te klonen. Het is een Ethereum-script dat is geschreven om een Bitcoin-lichtclient te maken binnen Ethereum. De Zcash-kloon gebruikt hetzelfde concept om een Zcash-lichtclient te maken binnen Ethereum.

Als dit lukt, hebben we het eerste, gedecentraliseerde valutasysteem ter wereld dat de oprichting van DAPPS mogelijk maakt zonder kennis erin.

Vooruit kijken

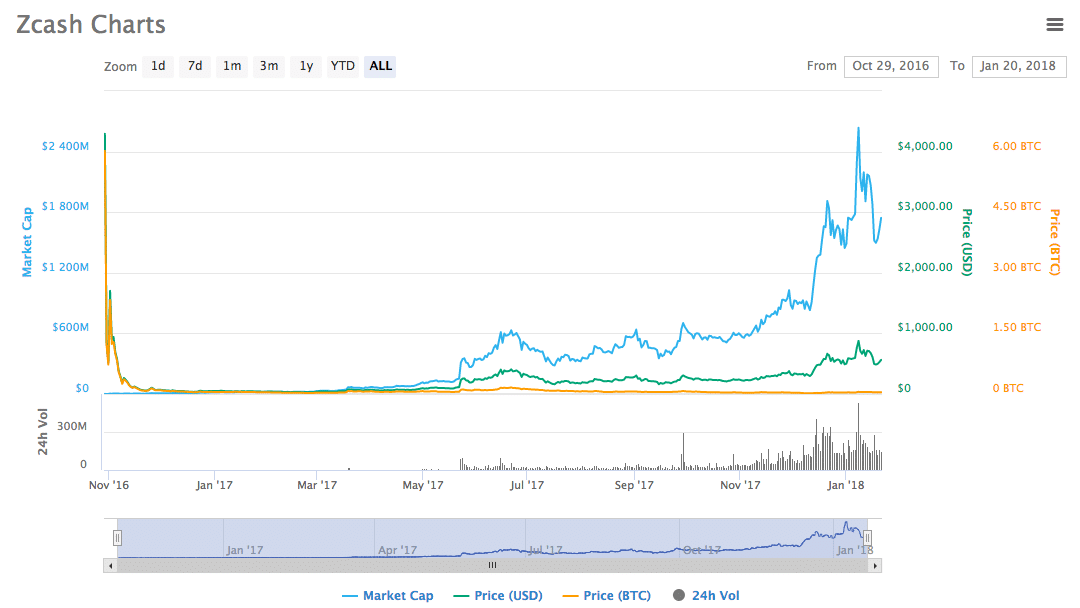

Zcash is absoluut een van de meest opwindende en opwindendste munten die er zijn. Het presteert redelijk goed sinds het begin.

Beeldcredits: CoinMarketCap

Op het moment van schrijven staat de Zcash-marktkap op $ 1.734.866.483.

De kosten van 1 Zec bedragen $ 559,80.

Het is vrij duidelijk om te zien waarom mensen de privacy waarderen die door Zcash wordt geboden in een steeds transparantere wereld.

bron: blockgeeks.com